Burp Suiteとは?

Burp Suiteは、イギリスのPortSwigger社が開発・提供する

Webアプリケーションセキュリティテストツールです。

主に、ブラウザとWebサーバー間の通信を傍受・解析・改変することで、

アプリケーションの脆弱性を手動・自動で検出することができます。

セキュリティエンジニア、ペネトレーションテスター(侵入テスト担当者)、Web開発者などに広く利用されており、事実上の業界標準ツールとなっています。

主な機能

Burp Suiteには、セキュリティ診断を支援するさまざまな機能が搭載されています。

代表的な機能を以下にまとめます。

| 機能名 | 概要 |

|---|---|

| Proxy | ブラウザとサーバー間の通信を中継・記録・改ざんできる基本機能 |

| Intruder | 特定のリクエストに対して、大量のリクエストを送信し、自動化された検証(例:パスワード総当たり攻撃)を行う |

| Repeater | 任意のリクエストを手動で再送信し、細かく内容を調整しながら挙動を確認できる |

| Scanner(Professional版) | 自動的に脆弱性を検出するスキャナ機能(SQLi、XSS、CSRFなど) |

| Decoder | エンコード・デコード作業をサポート(Base64、URLエンコードなど) |

| Comparer | リクエストやレスポンスの差分比較を行う |

| Extender | プラグイン(BApp)を追加し、機能を拡張できる |

主な利用シーン

Burp Suiteは、以下のようなさまざまなシーンで活用されます。

- Webアプリケーションの脆弱性診断

- クロスサイトスクリプティング(XSS)、SQLインジェクション(SQLi)、セッション管理の脆弱性などを検出

- APIセキュリティテスト

- REST APIやGraphQLなど、APIエンドポイントへのリクエスト・レスポンスを検証

- ペネトレーションテスト

- 実際に攻撃を模倣し、セキュリティリスクを評価

- 開発時のセキュリティ確認

- フロントエンド・バックエンド間の通信内容を検証し、不正リクエストへの耐性を確認

セットアップ

下記サイトからBurp Suiteをインストールします。

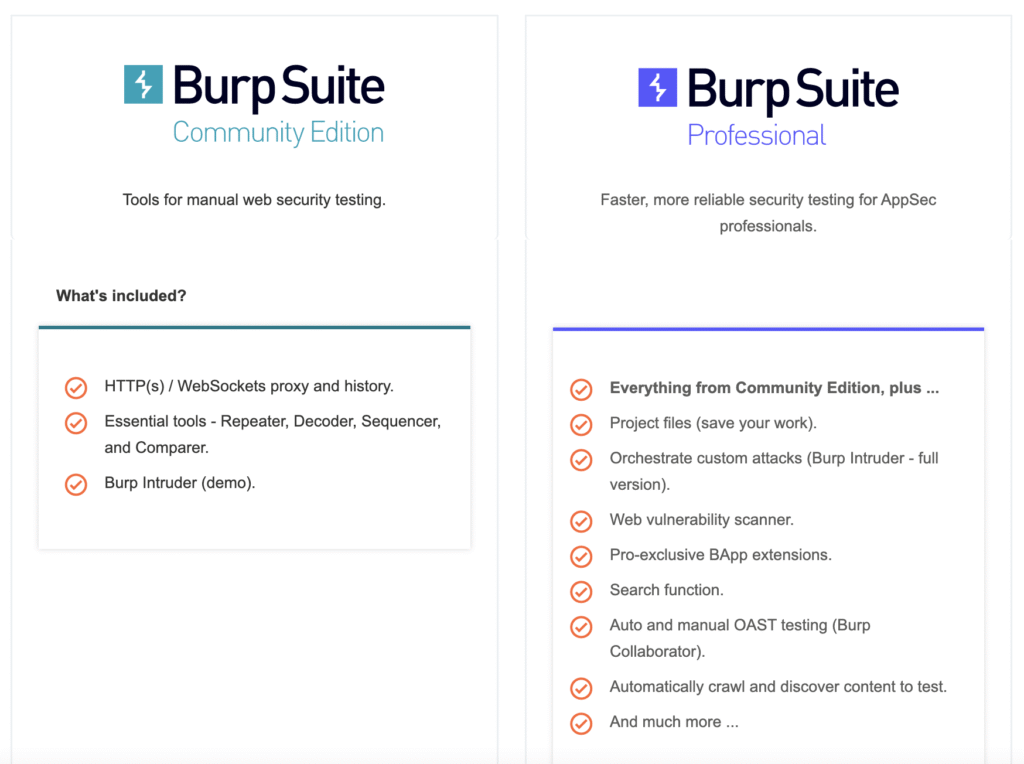

無料版と有料版があります。

有料版では無料版の機能に加えて、作業内容を保存できたりScan機能で自動で脆弱性を診断できたりする(詳しくは以下の画像)

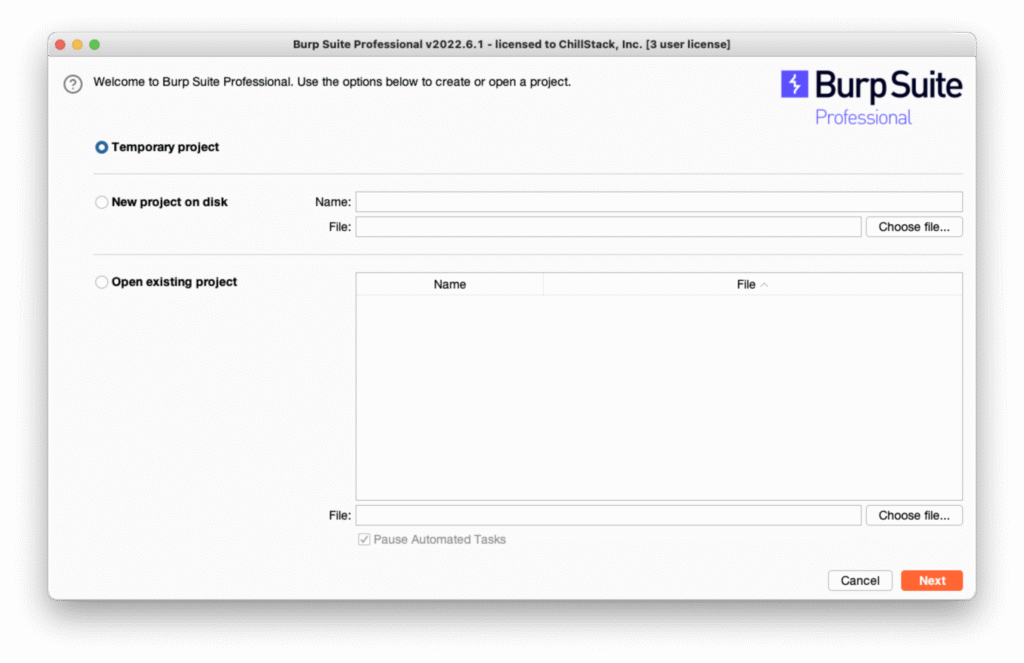

起動すると、最初から「Temporary project」が選択されているため右下の「Next」をクリック

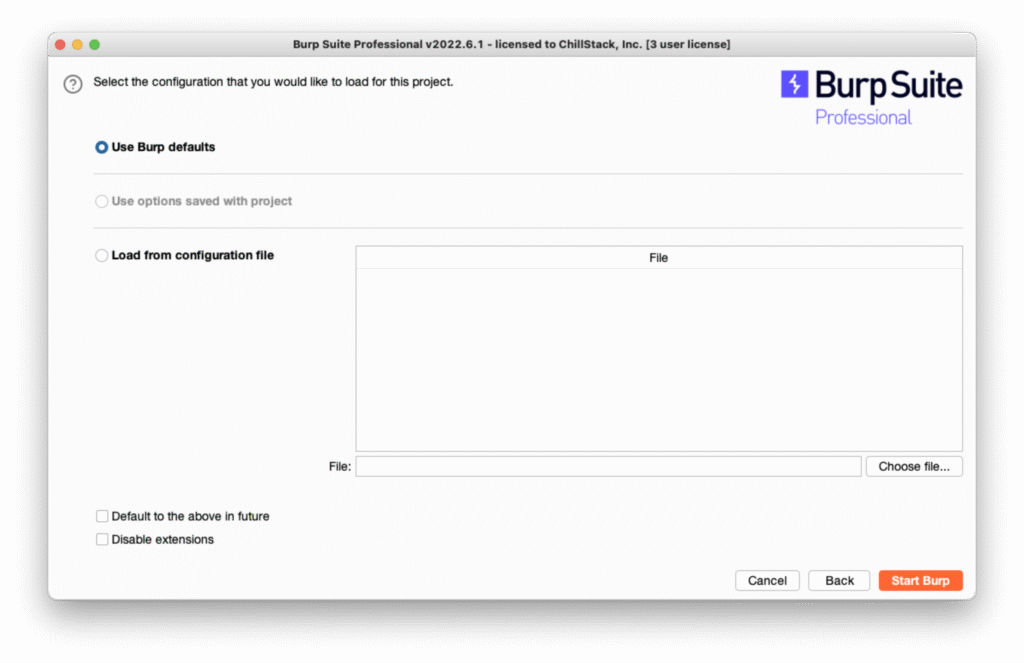

デフォルトの設定を使用するので「Use Burp defaults」を選択し右下の「Start Burp」をクリック

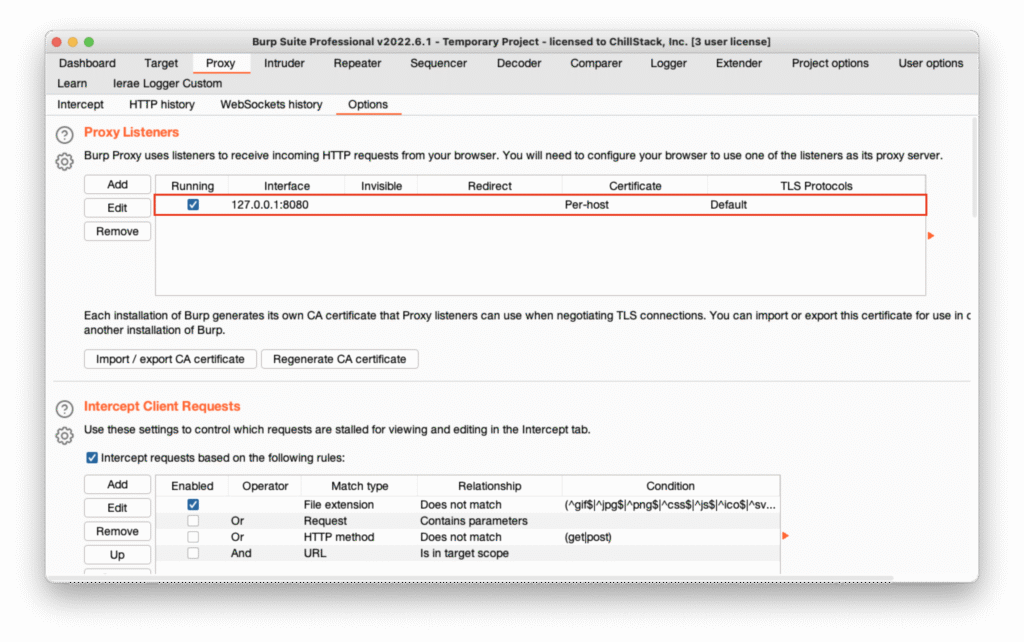

「Proxy」タブの「Option」タブの「Proxy Listeners」の一行目をクリックし「Edit」

「Bind to port」のポート番号を確認、デフォルトでは8080が設定されています(競合している場合には他のポートを設定する)

※リクエストだけでなくレスポンスも書き換える必要がある場合には、同じく「Proxy」タブの「Option」タブ内にあります。「Intercept Server Responses」の「Intercept responses based on the following rules」のチェックボックスにチェックを入れる(必要になった時に設定すれば良い)

あとは以下に記載のプロキシの通し方でプロキシの設定をすればセットアップ完了です。

プロキシの通し方

ブラウザ(本資料ではFirefoxを使用)でプロキシの設定をします。

プロキシの切り替えがしやすいので「SwitchyOmega」という拡張機能を導入します。

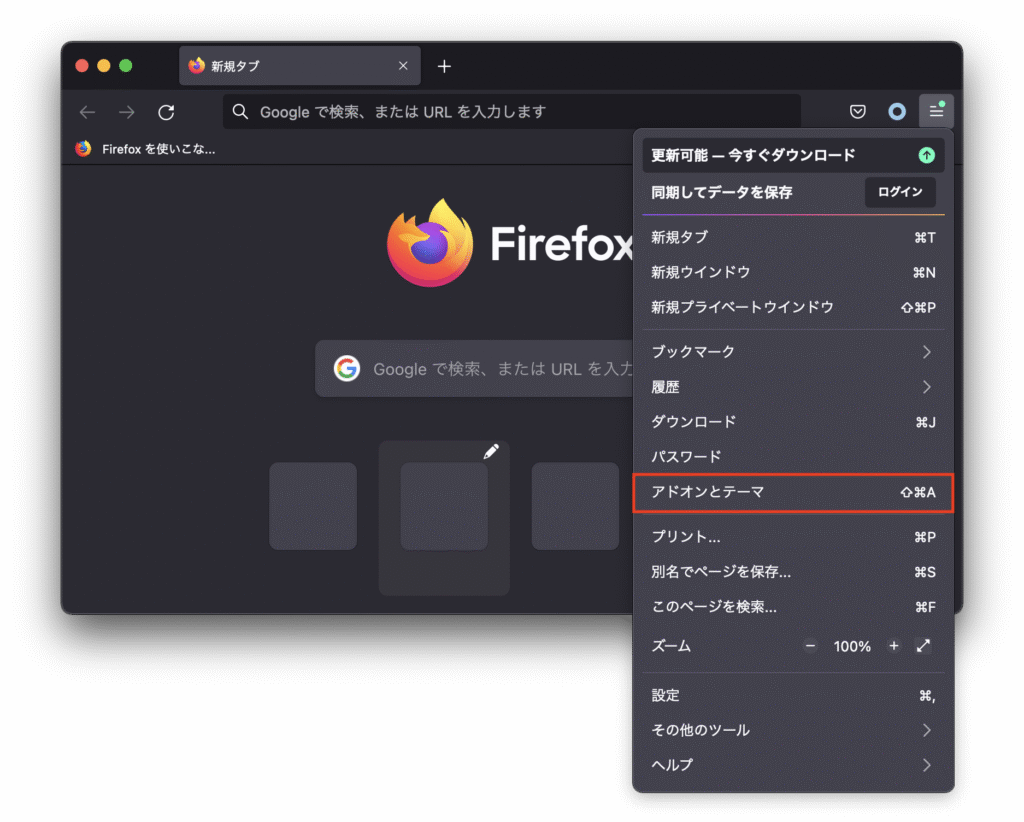

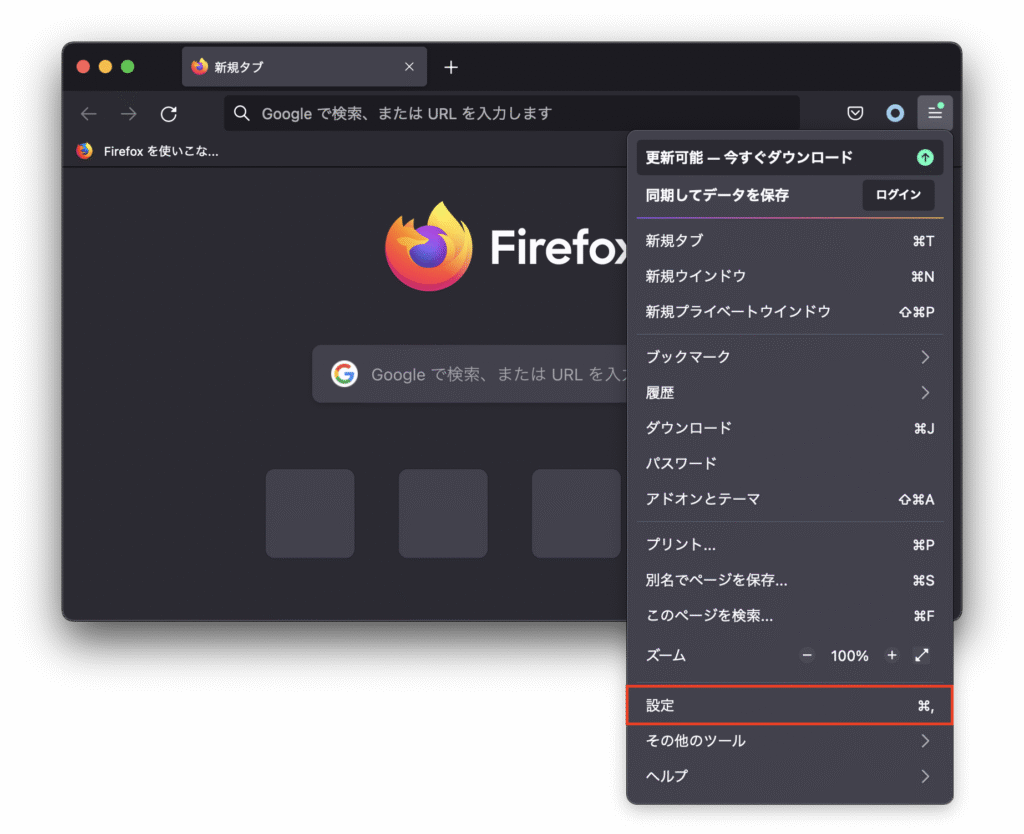

「アドオンとテーマ」をクリック

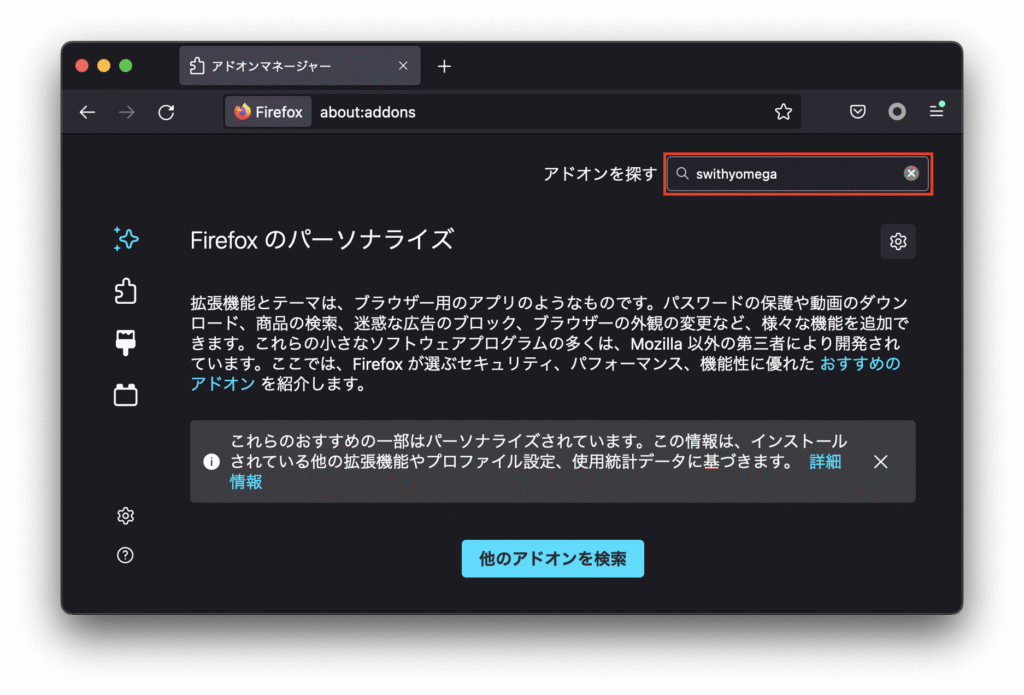

検索欄に「SwitchyOmega」と入力します。

検索結果から「Proxy SwitchyOmega」を選択し、「+FireFoxへ追加」をクリック

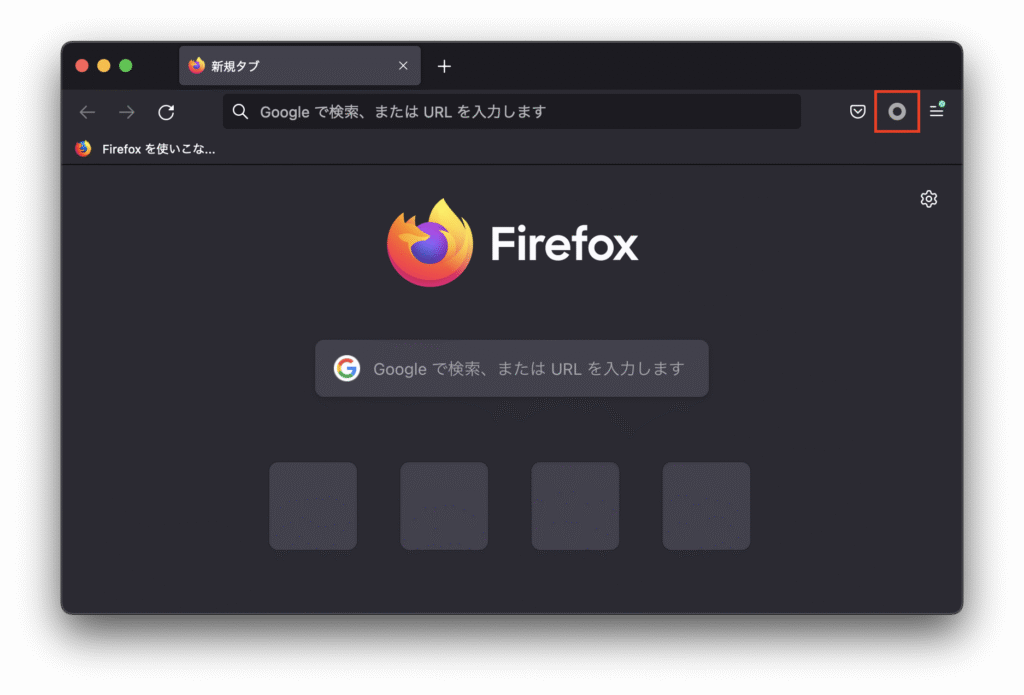

「Proxy SwitchyOmega」がダウンロードされるとFireFoxの右上に画像のマークが表示されます。

先程の画像のマークをクリックし、「Option」を選択し設定画面へ

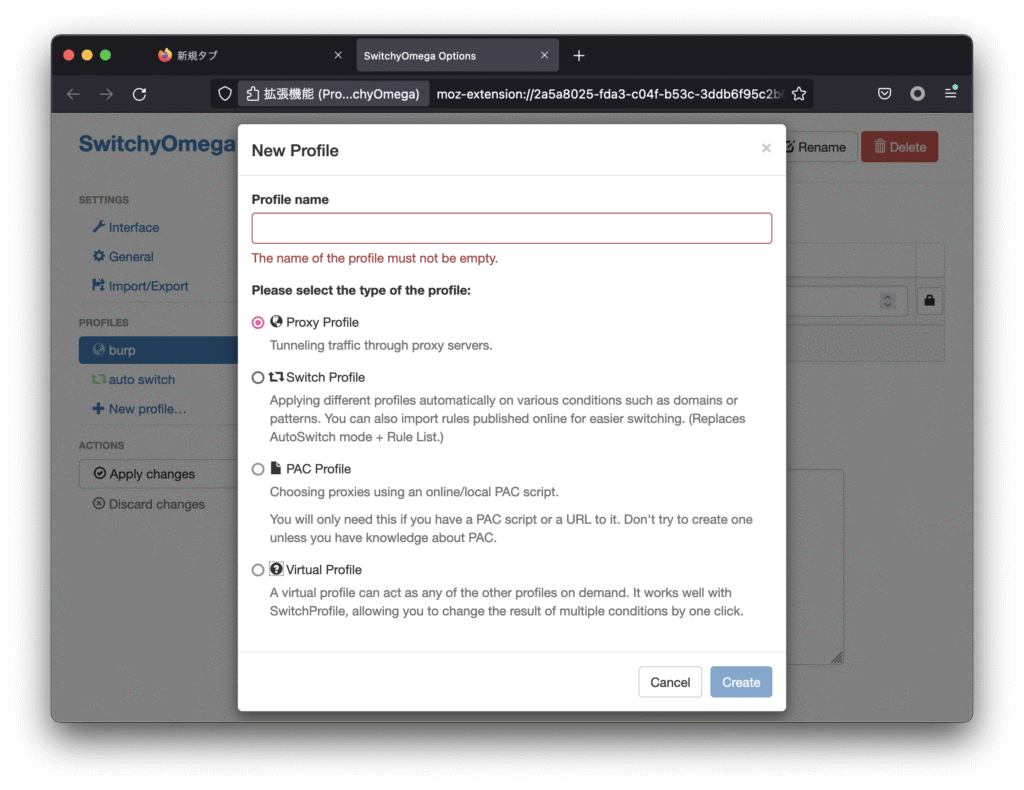

設定画面に移動したら、左のメニューから「+New profile」を選びます。

以下のように作成するProfileの名前と種類を問われるので、burpなどわかりやすい名前を入力し、「Proxy Profile」を選択し、「Create」をクリック

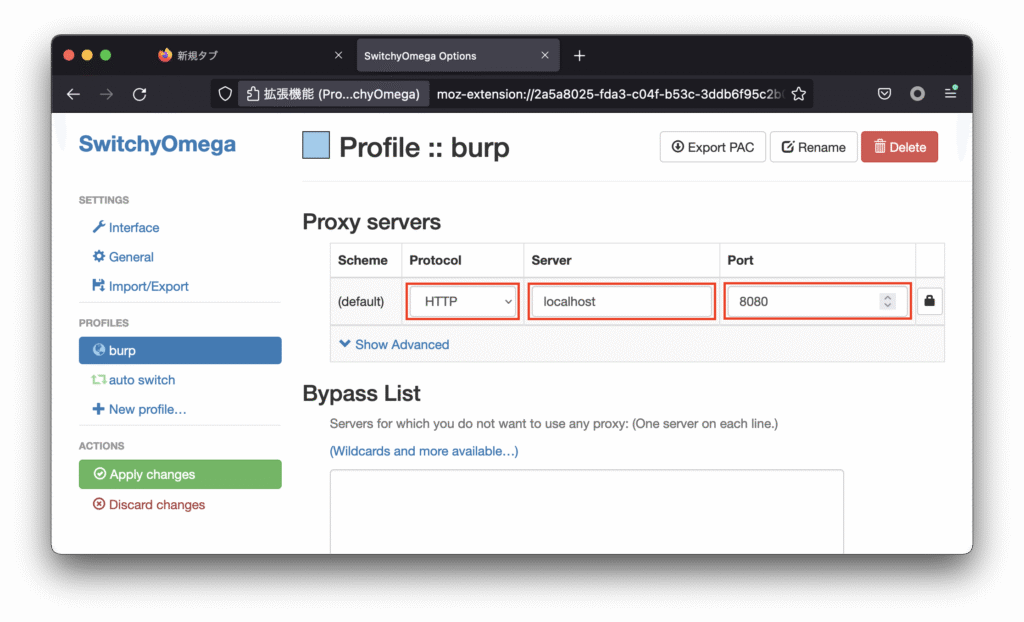

以下の画面が表示されるので利用するプロキシのプロトコル、IPアドレス、ポート番号を入力します。

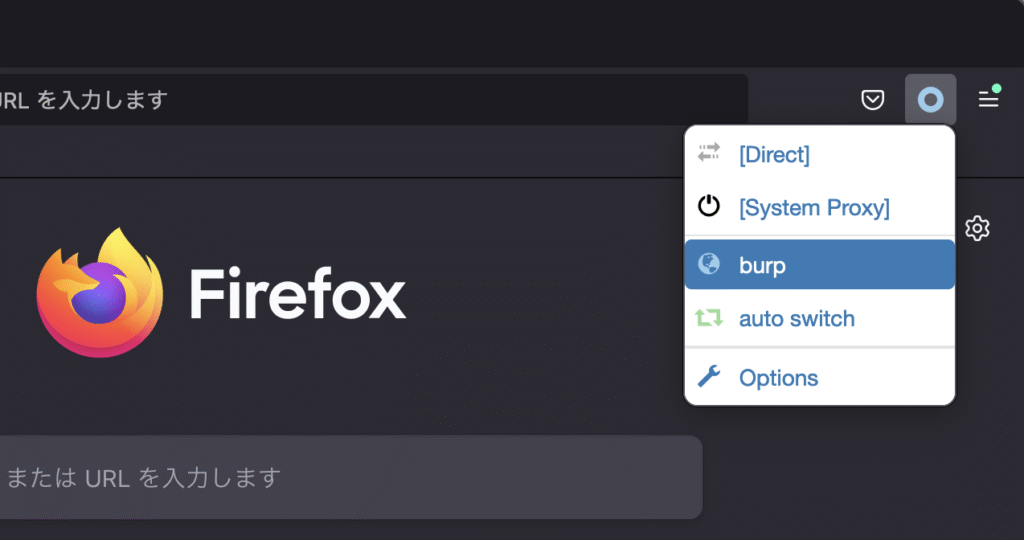

設定を有効にするには作成したSwitch Profileを選択します。

有効になるとアイコンの色が作成したSwitch Profileの色と同じ色になります。(以下の画像は水色)

[Direct]を選択すると元通りプロキシを経由しなくなります。

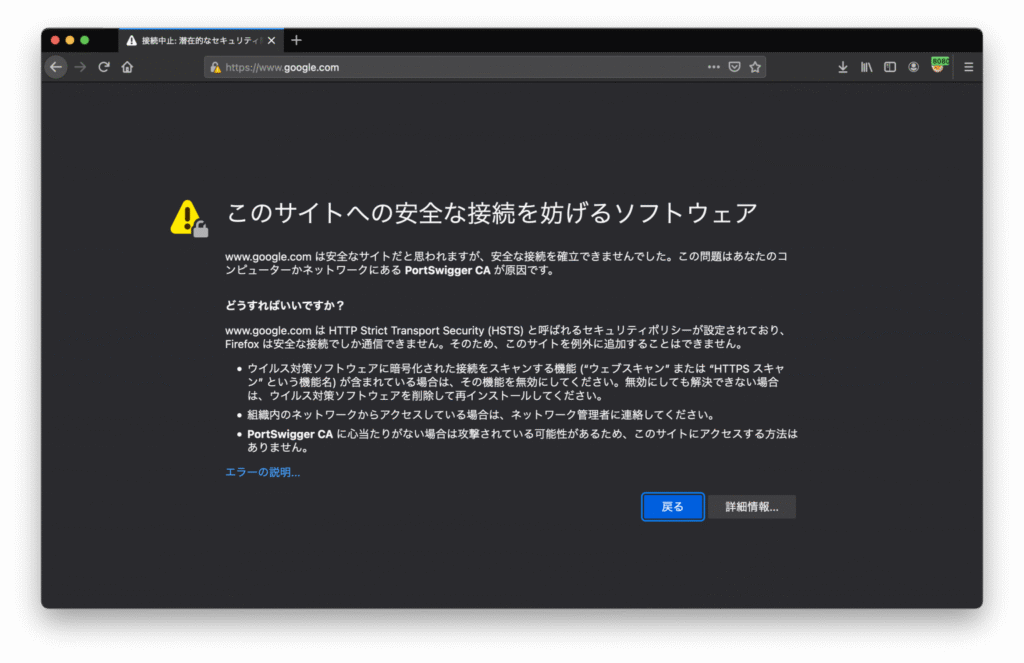

有効にしてHTTPSのサイトに接続しようとすると警告文がでる、これはブラウザにBurp Suiteの証明書がインポートされていないためです。

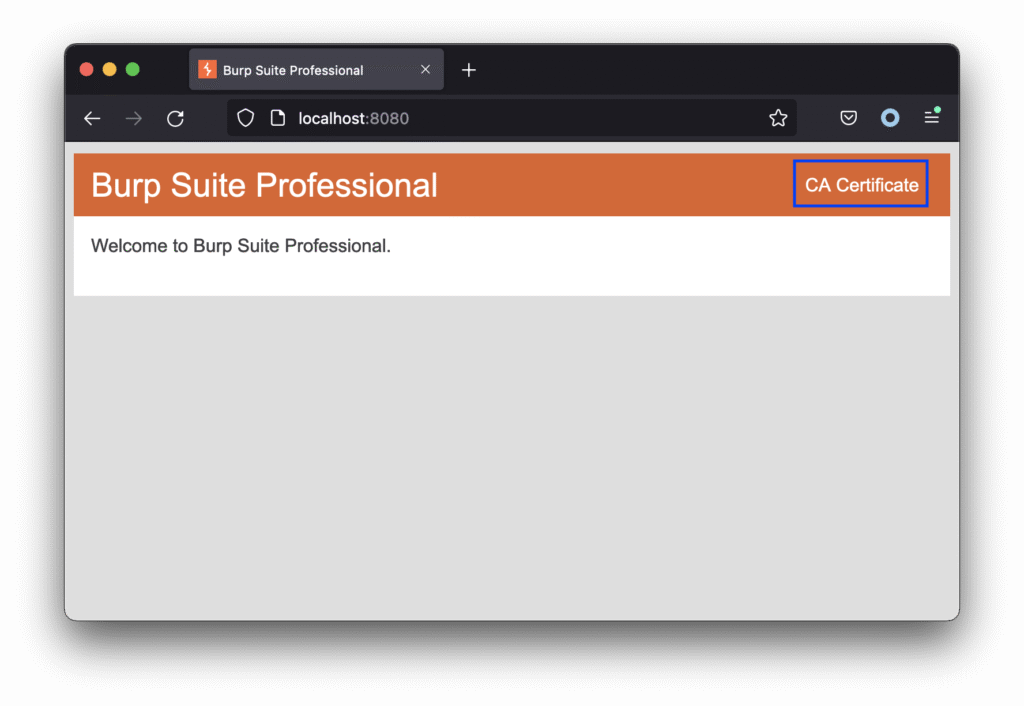

インポートするにはプロキシが動作しているIPアドレス:ポート番号にアクセス(今回だと「http://localhost:8080」 )

右上の「CA Certificate」をクリックし証明書を保存し、保存した証明書をブラウザに読み込みます。

ブラウザの「設定」をクリック

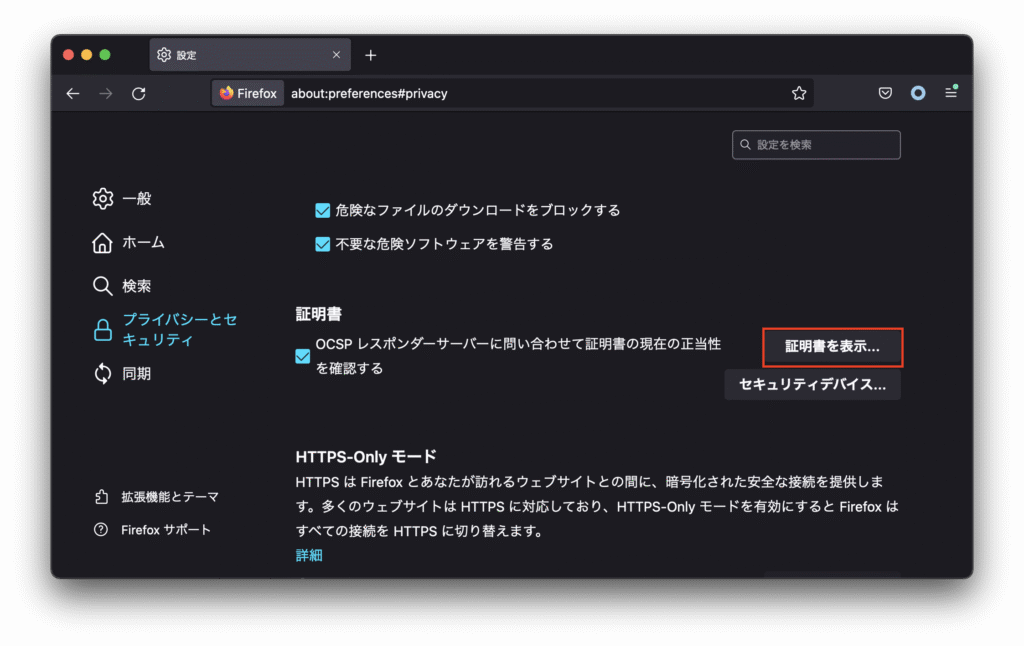

「プライバシーとセキュリティ」から「証明書」項目までスクロールし「証明書を表示」をクリックします。

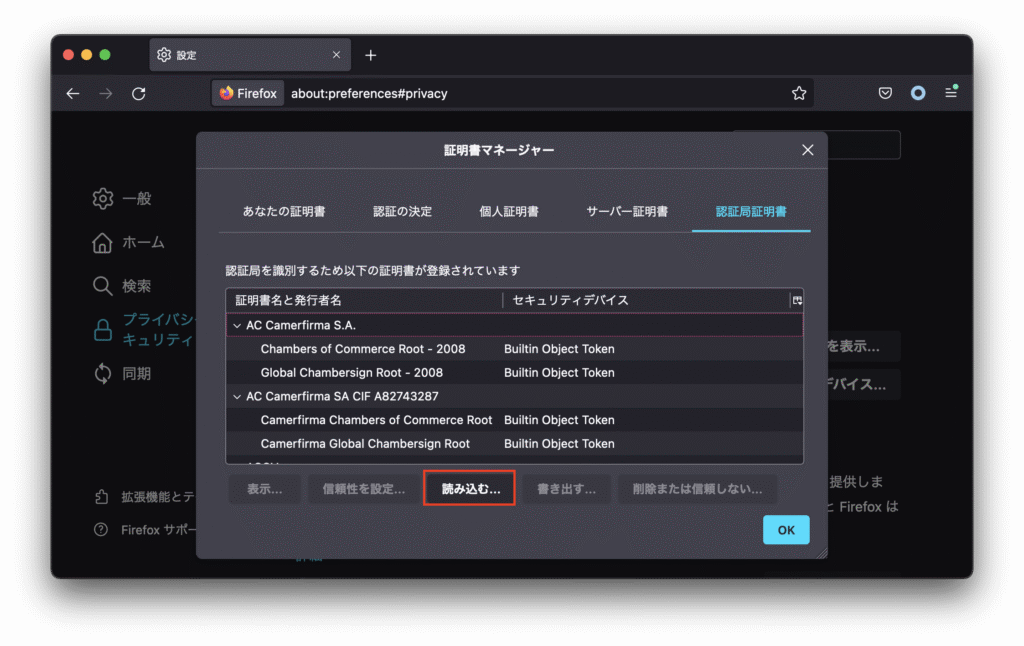

「読み込む」をクリックします。

先程保存したBurp Suiteの証明書を選択します。

ダイアログが出てきたら「この認証局によるWebサイトの識別を信頼する」にチェックを入れ「OK」

HTTPSのサイトが表示できればOK!

まとめ

Burp Suiteは、Webアプリケーションのセキュリティ診断を行うために欠かせない統合ツールです。

ブラウザとサーバー間の通信を傍受・改変できるProxy機能を中心に、

自動診断・手動検証・負荷テスト・データ解析など幅広い機能を備えています。

Web開発に携わる方、またセキュリティに関心のある技術者にとって、

Burp Suiteを使いこなすことは大きな武器となるでしょう。